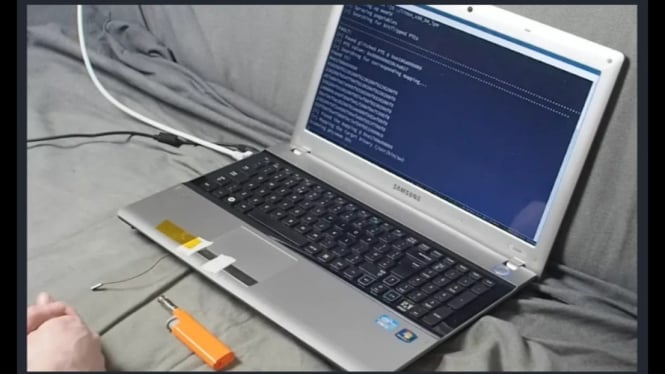

Hacker Ini Berhasil Membobol Laptop dengan Korek Api

- techspot.com

VIVABandung – Seorang peneliti keamanan dan modder perangkat keras terkenal, David Buchanan, baru-baru ini berhasil menemukan teknik unik untuk memperoleh akses root pada laptop hanya dengan memanfaatkan resistor, kabel, modifikasi kecil, dan korek api.

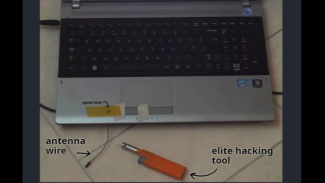

Hack laptop menggunakan korek api

- techspot.com

Teknik ini ia sebut sebagai serangan injeksi kesalahan berbiaya rendah, yang memungkinkan peretas memanipulasi sistem perangkat keras ketika bug perangkat lunak tidak tersedia.

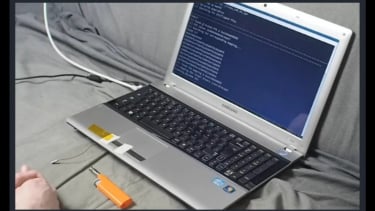

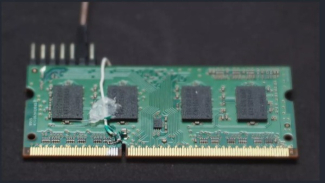

Dalam penjelasannya, Buchanan memaparkan bahwa serangan ini melibatkan manipulasi DRAM (Dynamic Random-Access Memory) pada laptop. la menyolder resistor kecil berukuran 15 ohm dan memasang antena sederhana pada pin tertentu di modul memori laptop.

Hack laptop menggunakan korek api

- techspot.com

Dengan teknik ini, ia mampu mengatur memori sistem dengan tabel halaman yang dapat dieksploitasi, sehingga mempermudah manipulasi pemetaan alamat memori. Pada akhirnya, metode ini berhasil memberikan hak akses root ke sistem, yang berarti Buchanan dapat membaca dan menulis ke titik mana pun dalam memori fisik laptop.

Bagian paling menarik dari teknik ini adalah penggunaan korek api piezo-listrik biasa. Dengan menyalakan korek api tersebut di dekat antena yang dipasang, tercipta kesalahan "bitflip" yang ditargetkan dalam memori laptop, mengacaukan bit dalam memori hingga memberikan akses penuh.

Meski terdengar seperti trik sulap, Buchanan mencatat bahwa tingkat keberhasilan metode ini tidak selalu sempurna. Terkadang, dibutuhkan beberapa kali percobaan menggunakan korek api untuk mendapatkan gangguan yang diinginkan. Namun, hasil akhirnya adalah bukti nyata bahwa serangan injeksi kesalahan elektromagnetik ini sangat efektif jika dilakukan dengan benar.

Namun, penting untuk diingat bahwa teknik ini membutuhkan akses fisik penuh ke perangkat target dan persiapan yang cukup rumit. Oleh karena itu, kemungkinan metode ini digunakan oleh penjahat siber dalam skala besar sangat rendah.

Meskipun demikian, eksperimen Buchanan tetap menjadi bukti bahwa kreativitas dalam eksploitasi keamanan tidak mengenal batas, bahkan hingga ke tingkat perangkat keras yang paling sederhana sekalipun.

Cara ini mungkin tidak akan menjadi ancaman umum, tetapi tetap menjadi pengingat penting bagi dunia keamanan siber tentang potensi kelemahan yang dapat dimanfaatkan di luar perangkat lunak.